¿Cuál sería tu reacción si a tu bandeja de entrada llega un correo electrónico enviado por un supuesto príncipe de Nigeria, informándote que quiere dejarte una jugosa herencia? Muy probablemente, y estoy seguro que así sería, eliminarías el correo sin pensarlo, pues claramente lo identificarías como un engaño y recordarías que se trata de la clásica estafa nigeriana. Ahora bien, si recibes un correo que dice venir de una reconocida empresa de telefonía móvil, ¿harías lo mismo que en el caso anterior?

Durante junio, en el Laboratorio de Investigación de ESET Latinoamérica, hemos recibido reportes de campañas de correo electrónico por parte de usuarios en Chile. En estos mensajes se les pide que descarguen un archivo supuestamente relacionado con una factura vencida de Movistar, operadora de telefonía móvil muy popular en Hispanoamérica y España.

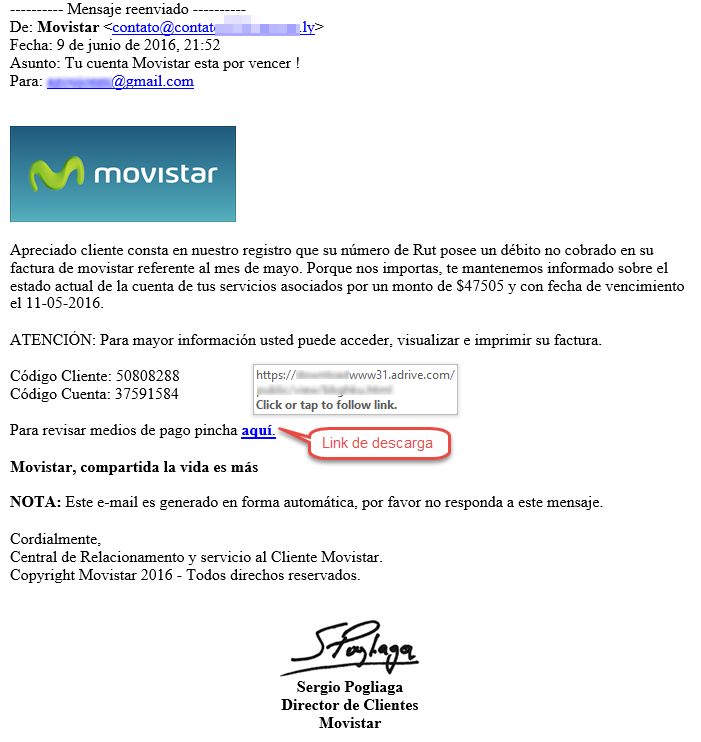

En la siguiente imagen vemos un ejemplo de estos correos electrónicos, que llegaron a nuestro laboratorio por un reporte de Lockbits, partner de ESET en Chile:

Los errores ortográficos y de sentido que hacen menos confiable el mensaje están a la vista: “contato” en vez de “contacto”, el cambio de “usted” a “tú” en la introducción, “movistar” con minúscula (¿crees que la propia marca lo escribiría así?), y al final, “Todos direchos reservados”.

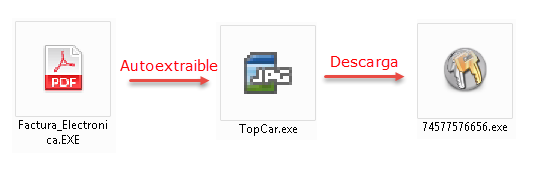

Pero a pesar de que ya conocemos cuál es la característica de estos correos maliciosos, hay usuarios que aún caen en los engaños y deciden hacer clic en el enlace y descargar el archivo. La muestra que lo acompaña tiene un ícono que simula ser un documento PDF:

Sin embargo, este archivo corresponde realmente a un ejecutable autoextraíble; una vez que el usuario le da doble clic, copia y ejecuta un nuevo archivo en una ubicación temporal del sistema con el nombre TopCar.exe.

Este archivo extraído en la máquina del usuario corresponde a una variante deWin32/TrojanDownloader, por lo que como es de esperarse, descarga a la máquina un nuevo código malicioso, la amenaza que finalmente va a realizar las acciones maliciosas.

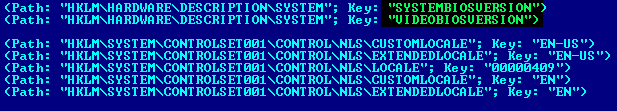

Este nuevo código malicioso, entre otras acciones, busca información del sistema y de su configuración para luego enviarla a una URL remota, cuya dirección IP aparece asociada a un servidor registrado en Francia:

Al momento de hacer el envío de información, lo hace en un archivo cuya extensión es .php y además utiliza un user-agent muy similar al de un navegador web.

¿Desde Brasil a Chile, pasando por Francia?

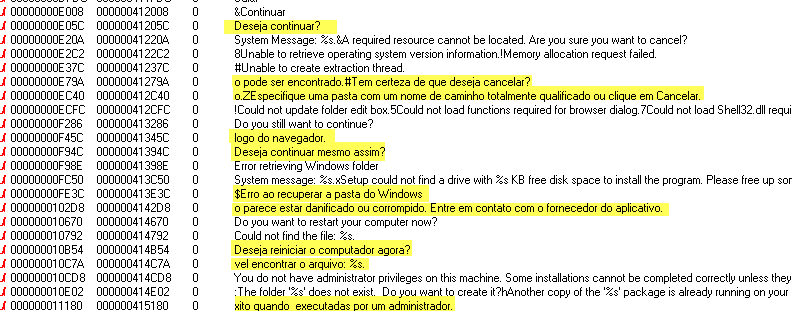

Como ya mencionamos, la amenaza envía la información robada a un servidor cuya dirección IP aparece registrada en Francia. Además, una de las cuestiones curiosas de esta amenaza la encontramos al analizar los strings que hay dentro de la muestra.

A pesar de que se está propagando entre usuarios de Chile, y que la Ingeniería Social de la amenaza está en español, encontramos que muchas de las cadenas de caracteres de la amenaza se encuentran en portugués (¿recuerdas “contato” y “todos direchos reservados”? Ahora parecerían cobrar sentido…). Además, una vez que se ejecuta la amenaza, el sitio web al que contacta para descargar la amenaza se encuentra alojado en un servidor en Brasil:

Si bien estos datos no son concluyentes, sí nos dan un indicio de cómo se están propagando las amenazas hoy en día en Latinoamérica: involucrando distintos países y hasta idiomas. También nos muestra que para los ciberdelincuentes no existen fronteras al momento de buscar afectar usuarios desprevenidos.

Esta simple campaña maliciosa que utiliza el correo electrónico es la muestra de cómo los cibercriminales continúan utilizando viejas técnicas de propagación con el fin de infectar tantos sistemas como les sea posible. Las campañas de propagación de malware han tomado escalas mayores y con diferentes niveles de eficiencia.

MD5 de la muestra

23eaddba13cdb8802e8aec07343b7586

Sign up here with your email

ConversionConversion EmoticonEmoticon